Sobota, 10. 6. 2023, 19.45

10 mesecev, 3 tedne

Požarne pregrade v industrijskih okoljih

Ko govorimo o požarnih pregradah ne moremo mimo dejstva, da je zadnjih deset let poudarek predvsem na požarnih pregradah naslednje generacije (NGFW – Next Generation Firewall), kjer je bil velik poudarek na upravljanjem aplikacij na OSI nivoju L7 (npr: Facebook, Gmail, Instagram,…) ter integracija za aktivnim imenikom, SSL šifriranje, itd.. To je dandanes tipična požarna pregrada, ki se jo uporablja v svetu informacijske tehnologije (IT).

Zadnjih nekaj let se proizvajalci klasičnih požarnih pregrad trudijo, da bi z njimi dosegli tudi industrijska omrežja, kjer pa so protokoli precej drugačni: Dinamika industrijskih omrežji (OT omrežja) je tudi precej drugačna, saj v njih najdemo specifično tehnologijo in protokole, ki so bili razviti še pred prihodom IP/TCP protokola v širšo rabo. In v tem članku se bom posvetil požarnim pregradam za OT (Operativna Tehnologija) omrežja.

Najbolj razširjeni protokoli, ki se uporabljajo v OT omrežjih so:

- ModBus, DNP3, Profinet, IEC 60870-5-104 (IEC-104)

- Različni »proprietary« protokoli proizvajalcev OT opreme.

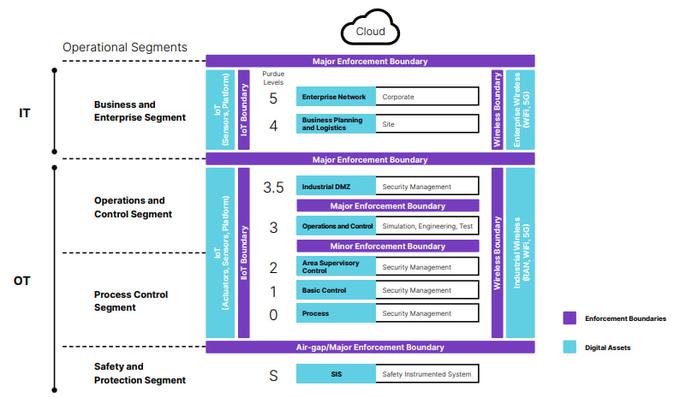

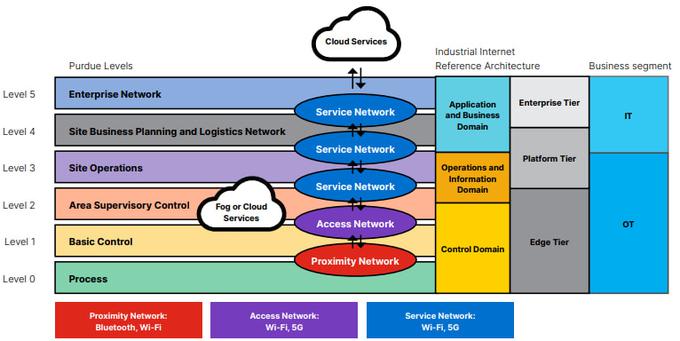

V OT omrežjih se uporablja namenska strojna in programske oprema za spremljanje in nadzor fizičnih procesov, naprav in infrastrukture. Operativne tehnologije najdemo v številnih sektorjih, ki zahtevajo veliko sredstev, in opravljajo širok nabor nalog, od nadzora kritične infrastrukture (npr.: elektro distribucije, prometna infrastruktura,…) do nadzora robotov v proizvodnji (npr.: proizvodnje linije, farmacevtska industrija…). Sama arhitektura OT omrežja naj bi bila zgrajena po Purdue modelu, vendar v večini primerov ni tako. Na spodnji sliki je diagram razširjenega purdue modela.

Tradicionalno so bila OT omrežja ločena od IT omrežji, poleg tega OT omrežje ni imelo dostop do interneta in niso bila izpostavljena grožnjam. S časom je prišlo do prepletanja teh dveh omrežij in posledično do križanja dveh različnih svetov. Strokovnjaki IT omrežij niso poznali OT omrežij in njihove specifik in obratno. Z klasično požarno pregrado, ki ne pozna OT protokolov ni možno zaščititi industrijskega omrežja.

Sama OT omrežja so se postavila brez poudarka na varnosti (npr.: privzeta gesla na SCADA krmilniku,…). Ko je bilo OT omrežje v produkciji se le tega ni smelo nadgrajevati, zaradi občutljivosti naprav na spremembe – vsak minimalni poseg je lahko na primer povzročil nedelovanje industrijske linije (princip: »don't touch if it works«) in posledično veliko poslovno škodo. V večini primeru so vse naprave postavljene v isti omrežni segment (SCADA sistem, HMI (Human Machine Interface), Historian strežnik,…). Večina uporabnikov v OT omrežju so administratorji računalnikov za upravljanje, kar pomeni veliko tveganje za vnos škodljivega programja (npr.: USB ključki, phishing,…). Poleg tega pa se je pojavila zahteva za oddaljen dostop do OT omrežja za lažjo administracijo in pomoč zunanjih izvajalcev.

Tega se zaveda tudi proizvajalec Fortinet, ki se je zelo posvetil varnosti v OT omrežjih. Fortinet zagotavlja varnost IT/OT ekosistemov. Zagotavlja ustrezne funkcionalnosti v svoji produktni družini, osredotočene na OT z razširitvijo svoje rešitve Security -Fabric za OT omrežja (Security Fabric for OT), ki se nahajajo v na različnih lokacijah. Nove inovacije za OT omrežja segajo od končnih naprav pa vse do NOC/SOC storitev za zagotavljanje učinkovitega delovanja in kibernetske varnosti.

Z načrtovanjem varnosti z uporabo »Fortinet Security Fabric for OT« rešitve ima organizacija učinkovit in nemoteč način za zagotavljanje, da je okolje OT zaščiteno in skladno z standardi (ISA/IEC 62443).

Požarna pregrada Fortinet spremlja več kot 70 različnih OT protokolov in več kot 500 znanih napadov v OT omrežjih z namenskim obveščanjem o grožnjah in napadih specifičnih za OT omrežja.

Podjetje Fortinet ima več kot desetletje izkušenj z zaščito kritične infrastrukture, kot so energetska podjetja, proizvodnja,… Ima tudi specializirano ekipo, ki se ukvarja z varnostjo v OT omrežjih, da bi bili njihovi partnerji ustrezno zaščiteni.

Segmentacija in mikro segmentacija omrežja zagotavljata ključni pristop za segmentacijo industrijskih omrežij na fizične in/ali virtualne varovane segmente (cone). Običajno se segmentacija izvaja med lokalnimi omrežji (LAN) ali širšimi omrežji omrežja (WAN) - v smeri sever - jug. Mikro segmentacija se izvaja znotraj LAN omrežja in se uporablja za nadzor komunikacije vzhod - zahod. Kar zadeva industrijska omrežja, lahko segmenti omrežja vključujejo različna industrijska omrežja LAN ali WAN in mikro segmenti omrežja lahko vključujejo različne industrijske krmilnike in naprave, kot je npr.: RTU-ji, HMI-ji itd..

Fortinetov pristop razširi prednosti »Security Fabric« rešitve na edinstveno rešitev za OT »Fabric Ready« z uporabo »Fabric connector-ja«, ki ga je razvil Fortinet, in druge rešitve za uporabo »Fabric API« in DevOps orodij. To industrijskim organizacijam omogoča integracijo industrijskih rešitev z varnostno strukturo, da dosežejo napredno varnost od konca do konca v svojih infrastrukturah.

Z kompletnim pristopom Fortinet rešitve zagotovimo t.i. »Asset Managament«, kjer vidimo vse naprave v OT omrežju, vidljivost prometa in kontrolo nad njim. V primeru, da ne moremo posodobiti OT naprav je zagotovljen t.i. »Virtual Patching« za naprave, ki jih ne moremo posodobiti zaradi starosti oz. ni na voljo novejše programske kode. Poleg tega pa zagotovimo varen pristop v omrežje z uporabo NAC (Network Access Control) ter uporabo 802.1x protokola na podprtih napravah.

Proizvajalec Fortinet zagotavlja kompleten paket za varnosti v OT omrežjih. Poleg tega pa tudi zelo dobro integracijo z produkti drugih proizvajalcev za zagotavljanje varnosti, zanesljivosti in prilagodljivosti v OT omrežji, saj imajo 20 let izkušenj na tem področju in je vodilni na tem področju.

Avtor: Janez Peršin - specialist za kibernetsko varnost